1. 權(quán)限管理

Casbin是用于Golang項目的功能強大且高效的開源訪問控制庫�。

1.1.1. 特征

Casbin的作用:

以經(jīng)典{subject, object, action}形式或您定義的自定義形式實施策略��,同時支持允許和拒絕授權(quán)�。

處理訪問控制模型及其策略的存儲。

管理角色用戶映射和角色角色映射(RBAC中的角色層次結(jié)構(gòu))��。

支持內(nèi)置的超級用戶�,例如root或administrator��。超級用戶可以在沒有顯式權(quán)限的情況下執(zhí)行任何操作��。

多個內(nèi)置運算符支持規(guī)則匹配��。例如����,keyMatch可以將資源鍵映射/foo/bar到模式/foo*����。

Casbin不執(zhí)行的操作:

身份驗證(又名驗證username以及password用戶登錄時)

管理用戶或角色列表。我相信項目本身管理這些實體會更方便��。用戶通常具有其密碼����,而Casbin并非設(shè)計為密碼容器。但是����,Casbin存儲RBAC方案的用戶角色映射。

1.1.2. 怎么運行的

在Casbin中����,基于PERM元模型(策略��,效果����,請求���,匹配器)將訪問控制模型抽象為CONF文件���。因此,切換或升級項目的授權(quán)機制就像修改配置一樣簡單����。您可以通過組合可用的模型來定制自己的訪問控制模型。例如���,您可以在一個模型中同時獲得RBAC角色和ABAC屬性���,并共享一組策略規(guī)則����。

Casbin中最基本,最簡單的模型是ACL�����。ACL的CONF模型為:

#請求定義

[request_definition]

r = sub,obj���,act

#策略定義

[policy_definition]

p = sub����,obj�,act

#政策效果

[policy_effect]

e = some(其中( p.eft ==允許))

#匹配器

[匹配器]

米 = r.sub == p.sub r.obj == p.obj r.act == p.act

ACL模型的示例策略如下:

p, alice, data1, read

p, bob, data2, write

1.1.3. 安裝

go get github.com/casbin/casbin

1.1.4. 示例代碼

package main

import (

"fmt"

"log"

"github.com/casbin/casbin"

xormadapter "github.com/casbin/xorm-adapter"

"github.com/gin-gonic/gin"

_ "github.com/go-sql-driver/mysql"

)

func main() {

// 要使用自己定義的數(shù)據(jù)庫rbac_db,最后的true很重要.默認為false,使用缺省的數(shù)據(jù)庫名casbin,不存在則創(chuàng)建

a, err := xormadapter.NewAdapter("mysql", "root:root@tcp(127.0.0.1:3306)/goblog?charset=utf8", true)

if err != nil {

log.Printf("連接數(shù)據(jù)庫錯誤: %v", err)

return

}

e, err := casbin.NewEnforcer("./rbac_models.conf", a)

if err != nil {

log.Printf("初始化casbin錯誤: %v", err)

return

}

//從DB加載策略

e.LoadPolicy()

//獲取router路由對象

r := gin.New()

r.POST("/api/v1/add", func(c *gin.Context) {

fmt.Println("增加Policy")

if ok, _ := e.AddPolicy("admin", "/api/v1/hello", "GET"); !ok {

fmt.Println("Policy已經(jīng)存在")

} else {

fmt.Println("增加成功")

}

})

//刪除policy

r.DELETE("/api/v1/delete", func(c *gin.Context) {

fmt.Println("刪除Policy")

if ok, _ := e.RemovePolicy("admin", "/api/v1/hello", "GET"); !ok {

fmt.Println("Policy不存在")

} else {

fmt.Println("刪除成功")

}

})

//獲取policy

r.GET("/api/v1/get", func(c *gin.Context) {

fmt.Println("查看policy")

list := e.GetPolicy()

for _, vlist := range list {

for _, v := range vlist {

fmt.Printf("value: %s, ", v)

}

}

})

//使用自定義攔截器中間件

r.Use(Authorize(e))

//創(chuàng)建請求

r.GET("/api/v1/hello", func(c *gin.Context) {

fmt.Println("Hello 接收到GET請求..")

})

r.Run(":9000") //參數(shù)為空 默認監(jiān)聽8080端口

}

//攔截器

func Authorize(e *casbin.Enforcer) gin.HandlerFunc {

return func(c *gin.Context) {

//獲取請求的URI

obj := c.Request.URL.RequestURI()

//獲取請求方法

act := c.Request.Method

//獲取用戶的角色

sub := "admin"

//判斷策略中是否存在

if ok, _ := e.Enforce(sub, obj, act); ok {

fmt.Println("恭喜您,權(quán)限驗證通過")

c.Next()

} else {

fmt.Println("很遺憾,權(quán)限驗證沒有通過")

c.Abort()

}

}

}

rbac_models.conf里面的內(nèi)容如下:

[request_definition]

r = sub, obj, act

[policy_definition]

p = sub, obj, act

[role_definition]

g = _, _

[policy_effect]

e = some(where (p.eft == allow))

[matchers]

m = g(r.sub, p.sub) r.obj == p.obj r.act == p.act

配置鏈接數(shù)據(jù)庫不需要手動創(chuàng)建數(shù)據(jù)庫,系統(tǒng)自動創(chuàng)建casbin_rule表

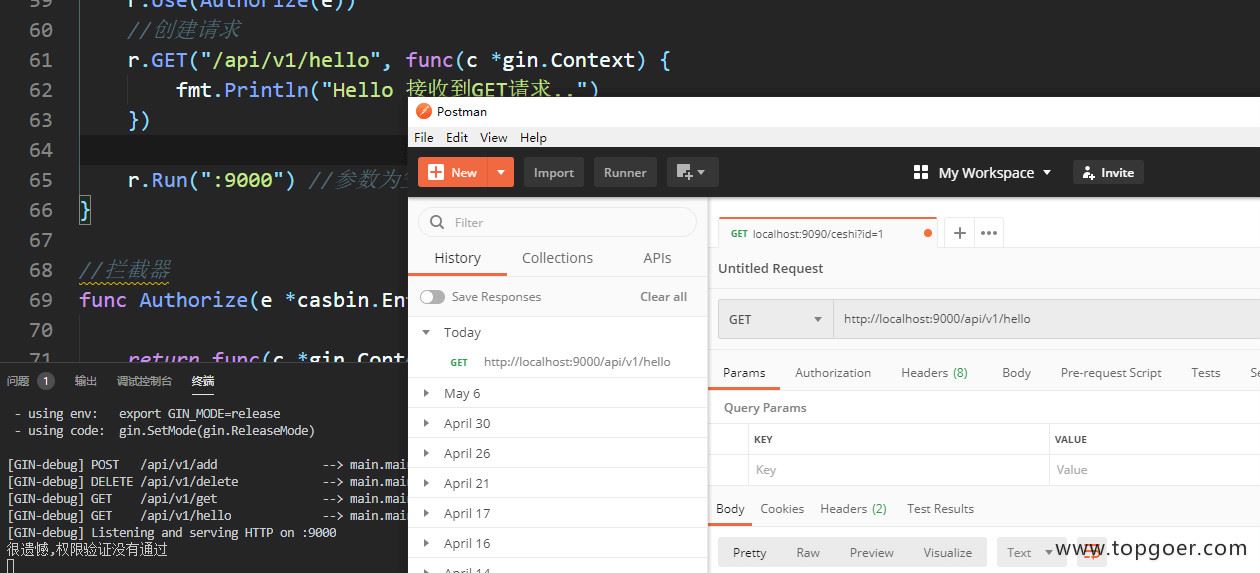

使用postman請求http://localhost:9000/api/v1/hello

運行解決結(jié)果顯示為很遺憾,權(quán)限驗證沒有通過

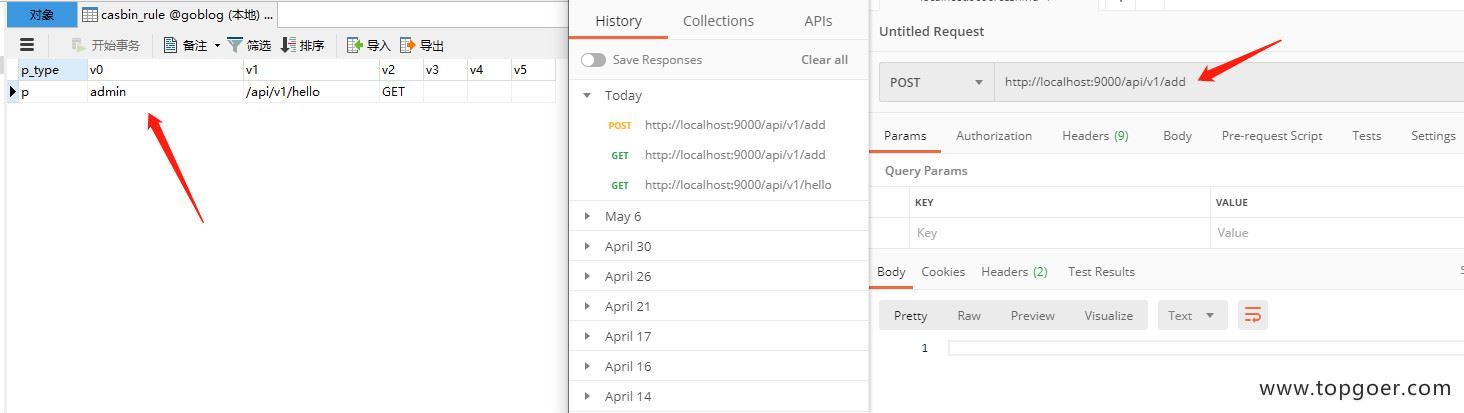

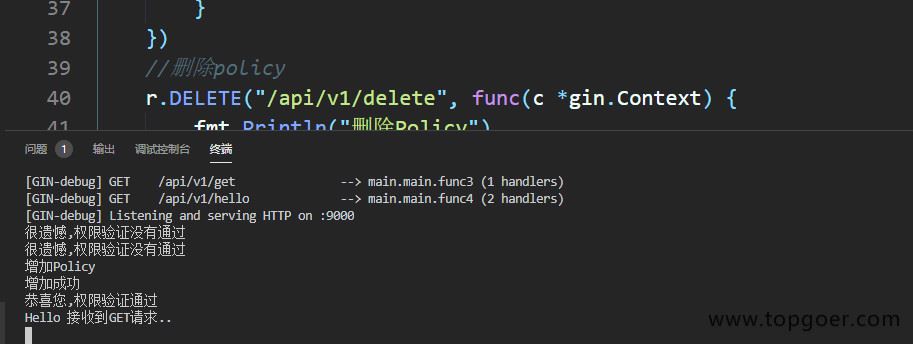

下面我在數(shù)據(jù)表中添加數(shù)據(jù)在演示的時候可以直接手動按照圖片的格式直接添加數(shù)據(jù)表�����,或者使用postman POST方式請求http://localhost:9000/api/v1/add

然后繼續(xù)請求http://localhost:9000/api/v1/hello

原文地址:

http://www.topgoer.com/gin框架/其他/權(quán)限管理.html

到此這篇關(guān)于Golang之casbin權(quán)限管理的實現(xiàn)的文章就介紹到這了,更多相關(guān)Golang casbin權(quán)限管理內(nèi)容請搜索腳本之家以前的文章或繼續(xù)瀏覽下面的相關(guān)文章希望大家以后多多支持腳本之家�����!

您可能感興趣的文章:- go語言使用Casbin實現(xiàn)角色的權(quán)限控制