目錄

- 系統(tǒng)更新配置

- 系統(tǒng)賬號安全

- 設置賬號安全策略

- 檢查并優(yōu)化賬號

- 禁止系統(tǒng)自動登錄

- 遠程訪問安全

- 更改遠程終端默認3389端口

- 將遠程關機����、本地關機和用戶權限分配只授權給Administrtors組

- 將遠程登錄賬戶設置為具體的管理員賬號

- 系統(tǒng)網(wǎng)絡安全

- 關閉不需要的服務

- 關閉“同步主機_xxx”服務

- 關閉IPC共享

- 關閉139端口(Netbios服務)�、445端口、5355端口(LLMNR)

- 網(wǎng)絡訪問限制

- 日志審計

- 開啟并設置防火墻

- 開啟或關閉Windows防火墻

- 允許特定的端口訪問

- 關閉ICMP(禁ping)

- 其它安全設置

- 設置屏保����,使本地攻擊者無法直接恢復桌面控制

- 關閉Windows自動播放功能

- 禁用IPV6�。看操作�。

- 腳本之家小編補充

話說跟2008的服務器安全設置很像

系統(tǒng)更新配置

更換Windows更新服務器

如果你覺得默認的Windows更新服務器比較慢�,或者如果選擇了阿里云或騰訊云服務器的話��,可以更換Windows服務器��。

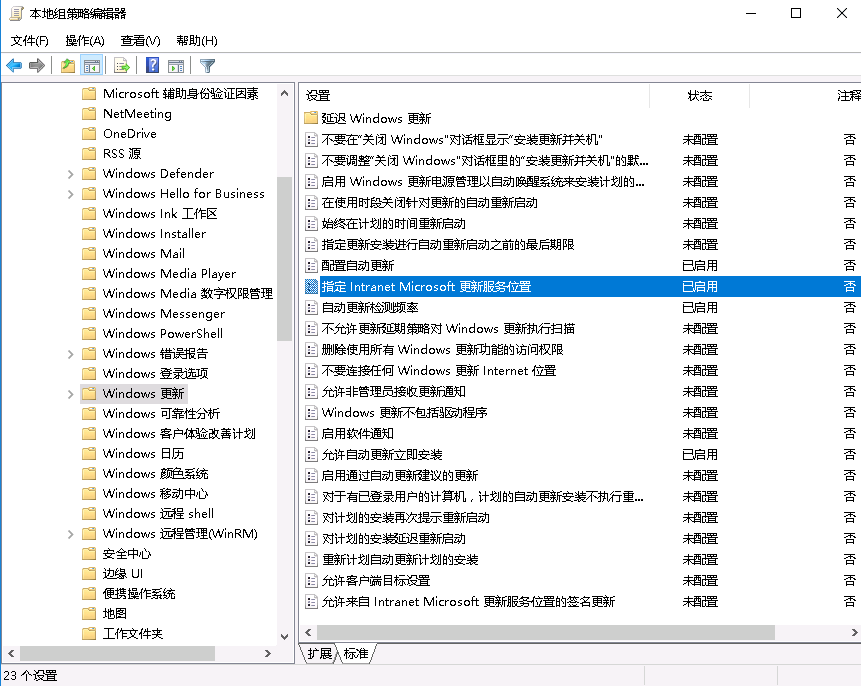

右鍵開始菜單圖標���,選擇“運行”����,然后輸入gpedit.msc��,依次選擇 “計算機配置” - “管理模板” - “Windows 組件” - “Windows 更新”�,雙擊“指定 Intranet Microsoft 更新服務位置”:

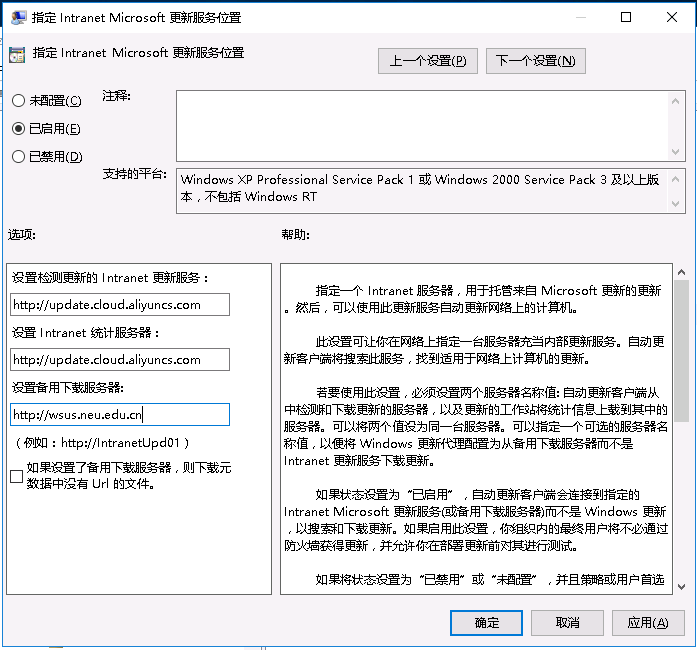

選中 已啟用,然后設置檢測更新的Intranet更新服務和統(tǒng)計服務器�,如果是阿里云經(jīng)典網(wǎng)絡可以設置成 http://windowsupdate.aliyun-inc.com,阿里云VPC網(wǎng)絡可以設置成 http://update.cloud.aliyuncs.com���,騰訊云可以設置成 http://windowsupdate.tencentyun.com����,備用下載服務器設置成 http://wsus.neu.edu.cn�����。

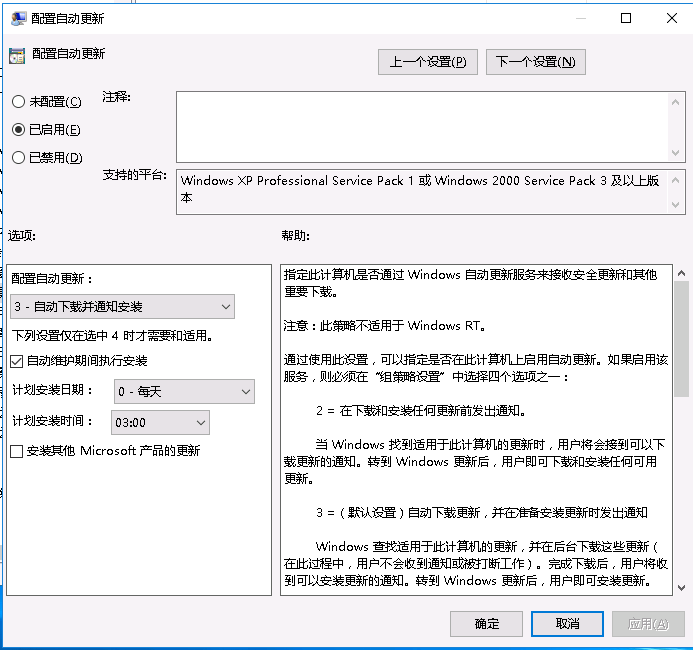

啟用并允許自動更新

雙擊“允許自動更新立即安裝”,選擇“已啟用”啟用自動更新�����。然后雙擊“配置自動更新”����,選中“已啟用”并配置成“自動下載并通知安裝”,如下圖:

設置完上述兩步之后��,需要以管理員角色執(zhí)行下面的命令:

gpupdate /force

解決執(zhí)行自動更新時出現(xiàn)的 0x8024401f 和 0x8024401c 錯誤

完成上述操作之后�,選擇開始菜單-設置,執(zhí)行檢查更新����,檢查一下是否正常。

如果出現(xiàn) 0x8024401f 或 0x8024401c 錯誤的話�,以管理員身份執(zhí)行下面的命令:

net stop wuauserv

reg delete HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate

net start wuauserv

系統(tǒng)賬號安全

設置賬號安全策略

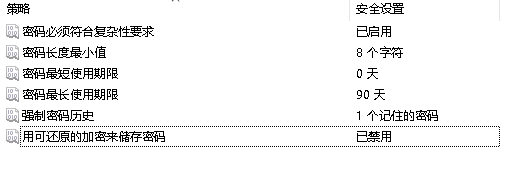

在“運行”中執(zhí)行secpol.msc命令,打開“本地安全策略”�,進行如下設置:

(1)“賬戶設置”-“密碼策略”

設置合適的密碼復雜度,增強密碼的強度�����。參考設置如下:

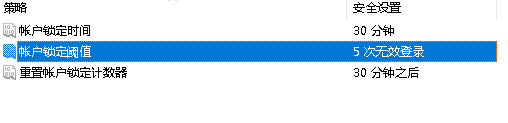

(2)“賬戶設置”-“賬戶鎖定策略”

設置賬號密碼出錯之后的鎖定時間����,需要先設置“賬戶鎖定閥值”才能設置其他兩項,參考設置如下:

(3)“本地策略”-“安全選項”

將“交互式登錄: 不顯示最后的用戶名”設置為“啟用”狀態(tài)�。

檢查并優(yōu)化賬號

將賬戶安全設置完成之后,再對系統(tǒng)的賬號進行優(yōu)化�。在“運行”中執(zhí)行compmgmt.msc命令,打開“計算機管理”����,然后在“系統(tǒng)工具”-“本地用戶和組”-“用戶”中查看是否有不用的賬戶,將不用的賬戶刪除或停用��。除此之外���,還要在命令行中使用 net user 命令查看一遍有沒有多余的賬號(有的賬號會在計算機管理中隱藏)�����,可以使用 net user <username> /del 命令刪除對應的賬號�。

將默認的管理員用戶名 Administrator 進行重命名�����,并且建議重新設置新的管理員密碼。

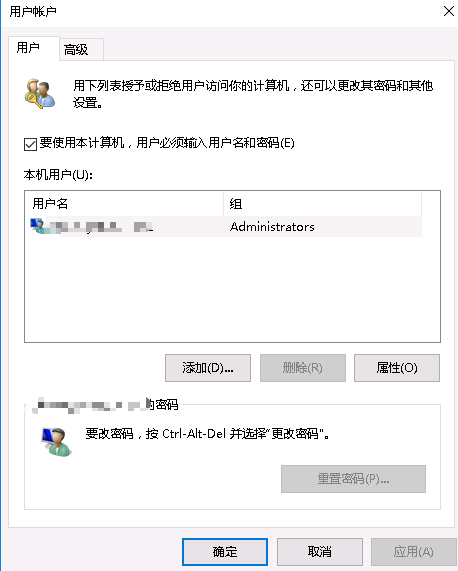

禁止系統(tǒng)自動登錄

系統(tǒng)休眠重新激活之后�����,需要密碼才能登錄系統(tǒng)��。在“運行”中輸入 control userpasswords2�����,打開“用戶賬戶”����,然后啟用“要是用本機,用戶必須輸入用戶名和密碼”的選項����。

遠程訪問安全

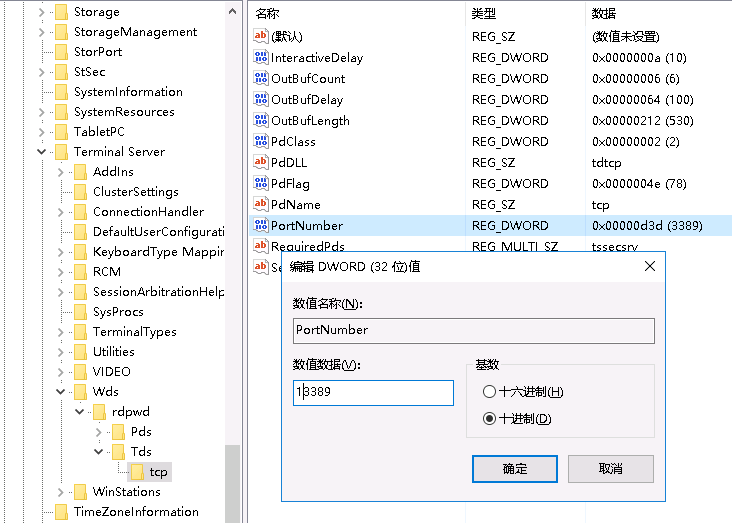

更改遠程終端默認3389端口

將默認的遠程終端端口3389修改成其他的端口。運行regedit打開注冊表程序���,需要修改注冊表的兩個地方:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\Wds\repwd\Tds\tcp

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp

將上述兩個地方右側(cè) PortNumber的值修改成新的端口號(建議將基數(shù)設置為十進制):

設置完成之后關閉注冊表����,然后重啟服務器之后即可生效���。如果設置防火墻的話�,注意新端口加入防火墻的白名單中。

將遠程關機���、本地關機和用戶權限分配只授權給Administrtors組

在“運行”中執(zhí)行secpol.msc,打開“本地安全策略”窗口���,依次打開“本地策略”-“用戶權限分配”���。

(1)雙擊右側(cè)的“從遠程系統(tǒng)強制關機”,只保留“Administrators組”并將其他用戶組刪除��;

(2)雙擊右側(cè)的“關閉系統(tǒng)”��,只保留“Administrators組”并將其他用戶組刪除���;

(3)雙擊右側(cè)的“取得文件或其它對象的所有權”����,只保留“Administrators組”并將其他用戶組刪除���;

將遠程登錄賬戶設置為具體的管理員賬號

指定特定的管理員賬號而不是Administrtors組�,將增強登錄系統(tǒng)的安全性,就算通過漏洞創(chuàng)建了Administrtors組的賬號�����,也無法登錄系統(tǒng)��。

在“運行”中執(zhí)行secpol.msc��,打開“本地安全策略”窗口�����,依次打開“本地策略”-“用戶權限分配”�����。雙擊右側(cè)的“從網(wǎng)絡訪問此計算機”�����,將所有的用戶組刪除�,然后點擊下面的“添加用戶或組...”按鈕,點擊“高級”按鈕���,然后點擊“立即查詢”按鈕�,從查詢的結果中選擇管理員的賬號,然后依次確定保存��;

系統(tǒng)網(wǎng)絡安全

關閉不需要的服務

在“運行”中執(zhí)行 services.msc 命令���,打開“服務”����,根據(jù)情況建議將以下服務改為禁用:

Application Layer Gateway Service(為應用程序級協(xié)議插件提供支持并啟用網(wǎng)絡/協(xié)議連接)

Background Intelligent Transfer Service(利用空閑的網(wǎng)絡帶寬在后臺傳輸文件����。如果服務被停用�,例如Windows Update 和 MSN Explorer的功能將無法自動下載程序和其他信息)

Computer Browser(維護網(wǎng)絡上計算機的更新列表,并將列表提供給計算機指定瀏覽)

DHCP Client

Diagnostic Policy Service

Distributed Link Tracking Client

Distributed Transaction Coordinator

DNS Client

Print Spooler(管理所有本地和網(wǎng)絡打印隊列及控制所有打印工作)

Remote Registry(使遠程用戶能修改此計算機上的注冊表設置)

Server(不使用文件共享可以關閉��,關閉后再右鍵點某個磁盤選屬性���,“共享”這個頁面就不存在了)

Shell Hardware Detection

TCP/IP NetBIOS Helper(提供 TCP/IP (NetBT) 服務上的NetBIOS 和網(wǎng)絡上客戶端的NetBIOS 名稱解析的支持���,從而使用戶能夠共享文件、打印和登錄到網(wǎng)絡)

Task Scheduler(使用戶能在此計算機上配置和計劃自動任務)

Windows Remote Management(47001端口�,Windows遠程管理服務,用于配合IIS管理硬件����,一般用不到)

Workstation(創(chuàng)建和維護到遠程服務的客戶端網(wǎng)絡連接�。如果服務停止�,這些連接將不可用)

關閉“同步主機_xxx”服務

Windows 2016中有一個“同步主機_xxx”的服務,后面的xxx是一個數(shù)字����,每個服務器不同。需要手動關閉�����,操作如下:

首先在“運行”中執(zhí)行regedit打開注冊表����,然后在 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services 下面找到 OneSyncSvc、OneSyncSvc_xxx����、UserDataSvc和UserDataSvc_xxx四個項,依次將其中的 start 值修改為4��,退出注冊表然后重啟服務器即可���。

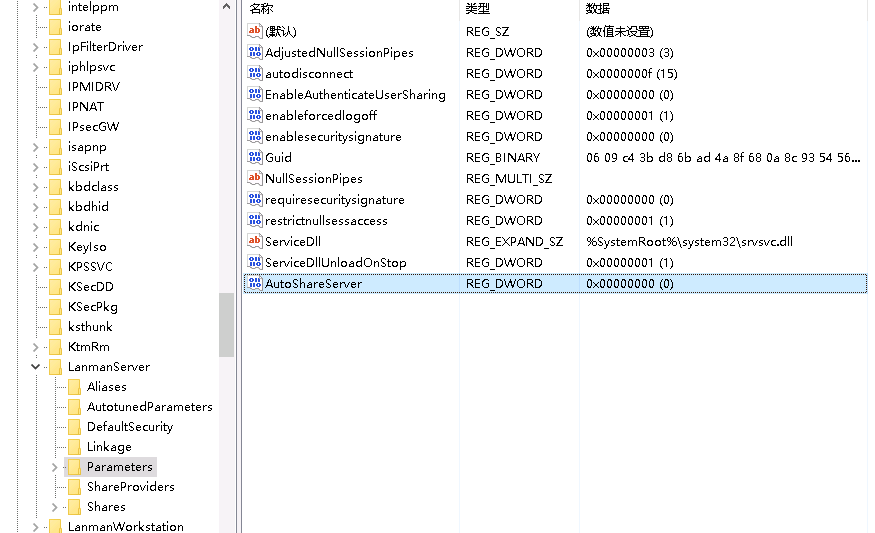

關閉IPC共享

如果在上面停止并禁用 Server服務的話就不會出現(xiàn)IPC共享了���,執(zhí)行 net share 命令之后會提示“沒有啟動Server服務”�,否則會類似C$�����、D$等默認共享�,可以使用 net share C$ /del 命令進行刪除。

在注冊表中找到 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters���,在右側(cè)空白處右鍵����,依次選擇“新建”-“DWORD項”,名稱設置為AutoShareServer�,鍵值設置為0��。

關閉139端口(Netbios服務)�����、445端口�、5355端口(LLMNR)

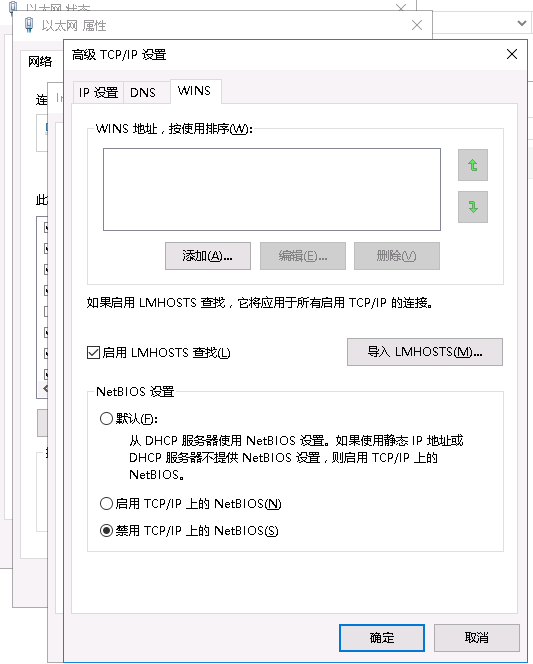

(1)關閉139端口

依次打開“控制面板”-“查看網(wǎng)絡狀態(tài)和任務”,然后點擊左側(cè)的“更改適配器設置”���,在網(wǎng)絡連接中雙擊激活的網(wǎng)卡����,點擊“屬性”按鈕,雙擊“Internet 協(xié)議版本 4(TCP/IPv4)”��,在打開的窗口中點擊右下角的“高級”按鈕��,然后選擇上面的“WINS”標簽���,在“NetBIOS設置”中選擇“禁用 TCP/IP上的NetBIOS”�����,最后依次“確定”�。

關閉此功能�,你服務器上所有共享服務功能都將關閉,別人在資源管理器中將看不到你的共享資源���。這樣也防止了信息的泄露�。

(2)關閉445端口

445端口是netbios用來在局域網(wǎng)內(nèi)解析機器名的服務端口���,一般服務器不需要對LAN開放什么共享�����,所以可以關閉�。打開注冊表,在HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NetBT\Parameters位置�����,在右側(cè)右鍵并依次選擇“新建”-“Dword值”��,名稱設置為SMBDeviceEnabled�,值設置為0。

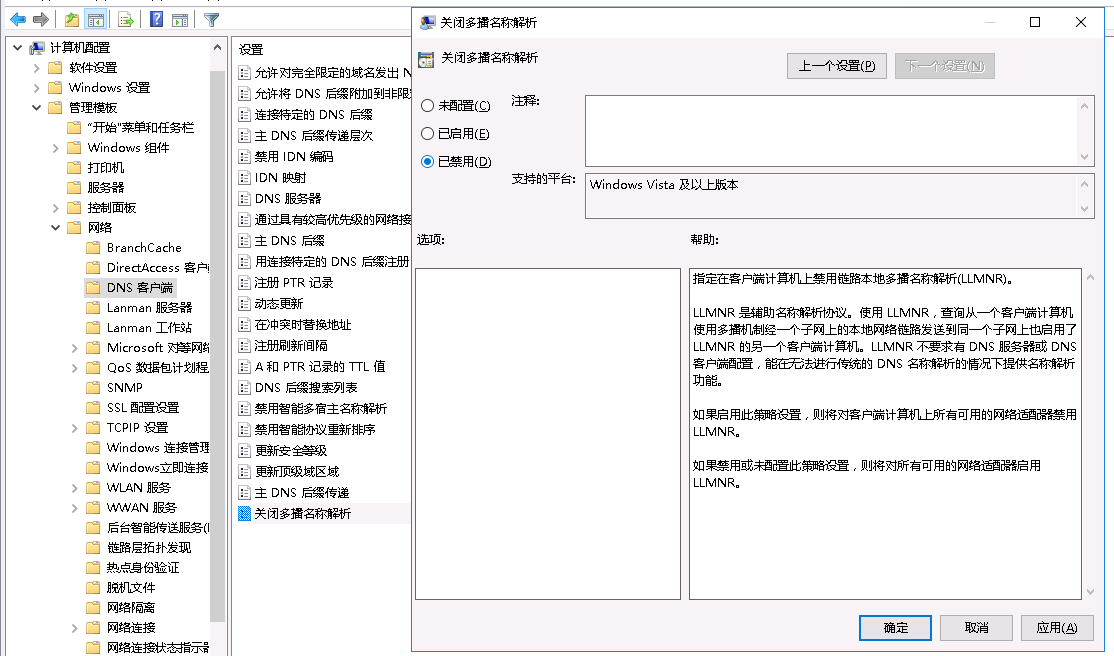

(3)關閉5355端口(LLMNR)

LLMNR本地鏈路多播名稱解析�����,也叫多播DNS����,用于解析本地網(wǎng)段上的名稱��,可以通過組策略關閉將其關閉��。打開“運行”,輸入gpedit.msc打開“本地組策略編輯器”�����,依次選擇“計算機配置”-“管理模板”-“網(wǎng)絡”-“DNS客戶端”���,在右側(cè)雙擊“關閉多播名稱解析”項����,然后設置為“已禁用”����。

網(wǎng)絡訪問限制

在“運行”中執(zhí)行 secpol.msc 打開“本地安全策略”,打開“安全設置”-“本地策略”-“安全選項”����,設置下面的策略:

網(wǎng)絡訪問: 不允許 SAM 帳戶的匿名枚舉:已啟用

網(wǎng)絡訪問: 不允許 SAM 帳戶和共享的匿名枚舉:已啟用

網(wǎng)絡訪問: 將 Everyone 權限應用于匿名用戶:已禁用

帳戶: 使用空白密碼的本地帳戶只允許進行控制臺登錄:已啟用

設置完成之后,在命令行(管理員身份)中執(zhí)行 gpupdate /force 使其立即生效��。

日志審計

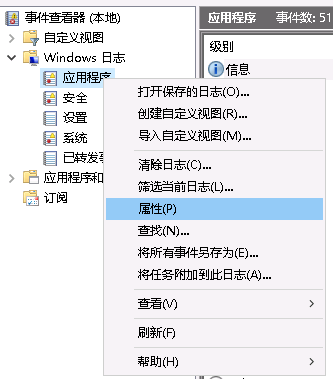

增強日志記錄

增大日志量大小����,避免由于日志文件容量過小導致日志記錄不全。在“運行”中執(zhí)行eventvwr.msc命令�,打開“事件查看器”窗口�����,打開“Windows 日志”文件���,分別右鍵下面的“應用程序”、“安全”和“系統(tǒng)”項��,選擇“屬性”�,修改“日志最大大小”為 20480。

增強審核

對系統(tǒng)事件進行記錄�,在日后出現(xiàn)故障時用于排查審計。在“運行”中執(zhí)行secpol.msc命令�����,打開“本地安全策略”窗口��,依次選擇“安全設置”-“本地策略”-“審核策略”���,建議將里面的項目設置如下:

審核策略更改:成功

審核登錄事件:成功���,失敗

審核對象訪問:成功

審核進程跟蹤:成功��,失敗

審核目錄服務訪問:成功,失敗

審核系統(tǒng)事件:成功�,失敗

審核帳戶登錄事件:成功,失敗

審核帳戶管理:成功�,失敗

上面的項目設置成功之后,在“運行”中執(zhí)行 gpupdate /force 命令使設置立即生效�。

開啟并設置防火墻

如果使用了云服務器(如阿里云、騰訊云等)�����,云服務商會提供一個防火墻工具���,通常是放在路由級別的����,使用起來更方便����,如果誤操作的話也不會將自己排除在服務器上,因此建議優(yōu)先采用云服務商提供的防火墻�����。

開啟或關閉Windows防火墻

打開“控制面板”���,依次選擇“系統(tǒng)和安全”-“Windows防火墻”�����,選擇左側(cè)的“啟用或關閉Windows防火墻”�,根據(jù)需要選擇啟用或關閉Windows防火墻。如果采用了云服務商提供的防火墻的話�,建議將Windows防火墻關閉。PS:開啟防火墻之前需要允許遠程登錄的端口訪問��,否則遠程連接會中斷��!

允許特定的端口訪問

這里以Windows防火墻為例進行說明(其實云服務商提供的防火墻規(guī)則是類似的)�,前提是防火墻是啟用的。在“運行”中執(zhí)行 WF.msc 打開“高級安全 Windows 防火墻”����,點擊左側(cè)的“入站規(guī)則”,然后點擊右側(cè)的“新建規(guī)則...”打開“新建入站規(guī)則向?qū)А贝翱?�,選擇“端口”然后點擊“下一步”按鈕��;端口類型選擇“TCP”����,下面選擇“特定本地端口”����,里面輸入設置的遠程登錄端口以及Web端口�����,如:80, 433, 3389��,然后點擊“下一步”按鈕��;選擇“允許連接”��,然后點擊“下一步”按鈕��;選中所有的選項�,然后點擊“下一步”��;最后輸入一個規(guī)則的名稱�����,比如“允許遠程連接和Web服務”�,最后點擊“完成”保存。

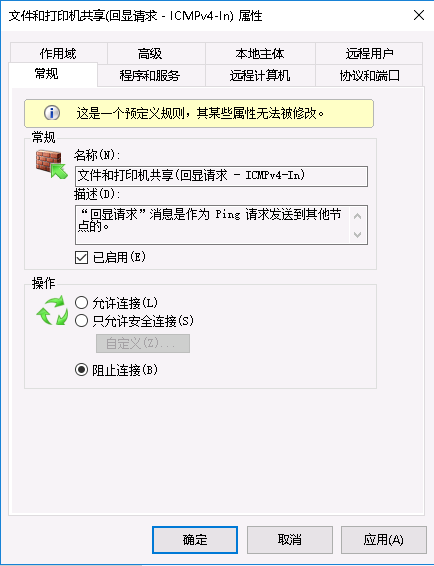

關閉ICMP(禁ping)

按照上面的步驟打開“高級安全 Windows 防火墻”并選中左側(cè)的“入站規(guī)則”����,從默認的規(guī)則里面雙擊“文件和打印機共享(回顯請求 - ICMPv4-In)”����,在“常規(guī)”中選中“已啟用”���,并在“操作”中選中“阻止連接”�,最后“確定”保存即可��。

其它安全設置

設置屏保�,使本地攻擊者無法直接恢復桌面控制

打開“控制面板”,依次進入“外觀和個性化”-“個性化”-“屏幕保護程序”��,選擇某一個屏保���,然后選中“在恢復時顯示登錄屏幕”��,并將等待時間設置為10分鐘���。

關閉Windows自動播放功能

在“運行”中執(zhí)行gpedit.msc命令,依次打開“計算機配置”-“掛你模板”-“所有設置”����,雙擊“關閉自動播放”��,然后選擇“已啟用”����。

禁用IPV6�����??床僮?��。

在windows server 2008/2016操作系統(tǒng)下部署weblogic web application��,部署完成后進行測試����,發(fā)現(xiàn)測試頁的地址使用的是隧道適配器的地址�,而不是靜態(tài)的ip地址,而且所在的網(wǎng)絡并沒有ipv6接入��,因此決定將ipv6和隧道適配器禁用���,操作如下:

禁用ipv6很簡單�����,進入 控制面板\網(wǎng)絡和 Internet\網(wǎng)絡和共享中心 單擊面板右側(cè)“更改適配器設置”進入網(wǎng)絡連接界面����,選擇要設置的連接,右鍵選擇屬性���,取消Internet 協(xié)議版本 6 (TCP/IPv6) 前面的選擇框確定即可����。

要禁用隧道適配器需要更改注冊表信息�,操作如下:

開始 -> 運行 - > 輸入 Regedit 進入注冊表編輯器

定位到:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters]

右鍵點擊 Parameters,選擇新建 -> DWORD (32-位)值

命名值為 DisabledComponents����,然后修改值為 ffffffff (16進制)

重啟后生效

DisableComponents 值定義:

0, 啟用所有 IPv 6 組件�,默認設置

0xffffffff,禁用所有 IPv 6 組件, 除 IPv 6 環(huán)回接口

0x20��, 以前綴策略中使用 IPv 4 而不是 IPv 6

0x10�����, 禁用本機 IPv 6 接口

0x01, 禁用所有隧道 IPv 6 接口

0x11�, 禁用除用于 IPv 6 環(huán)回接口所有 IPv 6 接口

OVER ! 重啟下服務器吧

腳本之家小編補充

其實很多情況下可以參考win2008 r2 服務器的安全設置。

安裝mcafee�����、安全狗��、護衛(wèi)神套件等�����。都有基本的安全設置�����,一鍵操作���。但原理還是跟上面的一樣,但自己手工操作的更利于個人技術的提升���,第一次建議手工操作����,然后再用工具檢測一下。

更多的可以參考下面兩篇文章

Windows Server 2008 R2常規(guī)安全設置及基本安全策略

win2008 r2 服務器安全配置步驟小結

到此這篇關于Windows 2016 服務器安全設置的文章就介紹到這了,更多相關win2016服務器安全配置內(nèi)容請搜索腳本之家以前的文章或繼續(xù)瀏覽下面的相關文章希望大家以后多多支持腳本之家��!